L’uomo nel mezzo tutto vede e tutto può

Che navigare sul proprio sito di Internet banking o sulla propria casella di posta attraverso…

Quanto è efficace un anti-virus?

È di pochi giorni fa la notizia della pubblicazione di un report della società di…

Top Ten Web Hacking Techniques of 2008

Lunedì scorso Jeremiah Grossman ha pubblicato le Top Ten Web Hacking Techniques of 2008, ovvero…

Intercettare il VoIP: è possibile?

In questo post affronteremo la delicata questione dell'intercettazione del VoIP, che il governo italiano ha…

2008, anno nero per la sicurezza informatica

È trascorso ormai più di un mese dalla fine del 2008, ma mi sembra ancora…

Dentro la ShmooCon 2009 Hacker Convention

La ShmooCon è una convention annuale, con sede a Washington DC, piuttosto importante nel panorama della…

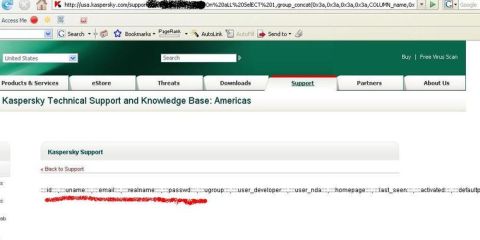

Violati i database di Kaspersky e Bitdefender

Non ci resta che piangere. Perché se anche le software house che ci promettono sicurezza (a…

Sicurezza in casa Apple, facciamo il punto

Mac OS X, il sistema operativo dell'azienda di Cupertino, ha la fama di essere piuttosto…

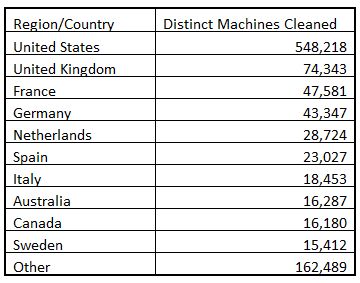

Tornano i worm, più in forma che mai

Le scorse due settimane hanno portato all'attenzione del pubblico un worm che ha fatto un…

In preoccupante ascesa il fenomeno delle suite di sicurezza fasulle

Dalle ultime statistiche risulta che buona parte delle infezioni di malware contratte dagli utenti in…