Fra i due comunicanti il terzo gode, parte 2

Concludiamo il post di giovedì scorso occupandoci oggi di come difendersi da certi attacchi Man…

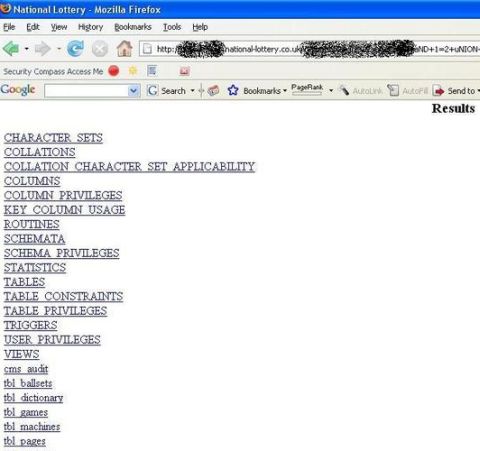

L’Inghilterra è sotto attacco – parte 2

Ieri abbiamo cominciato questa sorta di excursus su alcuni dei più recenti ed importanti…

L’Inghilterra è sotto attacco – parte 1

Stiano tranquilli gli abitanti del Regno Unito, il governo non ha subito una dichiarazione…

L’uomo nel mezzo tutto vede e tutto può

Che navigare sul proprio sito di Internet banking o sulla propria casella di posta attraverso…

Top Ten Web Hacking Techniques of 2008

Lunedì scorso Jeremiah Grossman ha pubblicato le Top Ten Web Hacking Techniques of 2008, ovvero…

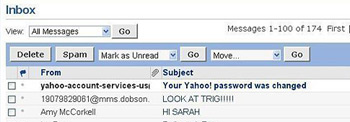

L’email della Palin è stata violata, e la tua è al sicuro?

La casella email della candidata alla vice presidenza del partito Repubblicano è stata violata. Qualcuno,…

C’è un router nascosto nella storia di Childs

A metà luglio Enrico vi ha raccontato di come non sia stata una buona idea,…

Il sempre più facile mondo dei furti virtuali

Questo post è complementare a un altro di qualche mese fa, parafrasato nel titolo. Secondo…

Hacking sempre più facile: basta un drive firewire

Al contrario dell'evoluzione dei virus, passati da programmi fastidiosi e fracassoni a silenti cellule attivabili…

La Cina cyber-attacca gli USA?

È questa l'accusa informale, ma non troppo velata, lanciata dal generale Chilton: un'intensa ondata di…