Battaglia vinta, ma la guerra delle protezioni non finisce qui

In questi giorni ha avuto un'enorme cassa di risonanza la notizia del crack "definitivo" della…

Quanto è sicura la crittografia quantistica?

Pubblichiamo un guest post di Fabio Bonomo Crittografare un messaggio è un’esigenza antica quanto la…

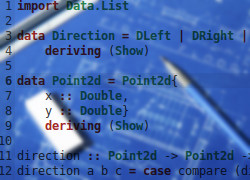

Come nasce un progetto open source?

Chi non segue da vicino questo "mondo" può avere la sensazione che i progetti open…

Caso Wikileaks: giustizia sommaria per tutti?

Come si rifletteva in un precedente contributo, il caso Wikileaks può essere considerato uno spartiacque…

Motori a Combustione Interna: la soluzione Toyota UNIBUS

Dopo la pausa Natalizia riprendiamo regolarmente con la nostra consueta rubrica del lunedì andando a…

European MS DOS 4

Sul web è facile farsi un’idea di quelli che, temporalmente, sono i principali sistemi operativi…

Impersonare false identità: un reato in California

La tematica dell'identità è da sempre una delle più delicate del mondo online: da un…

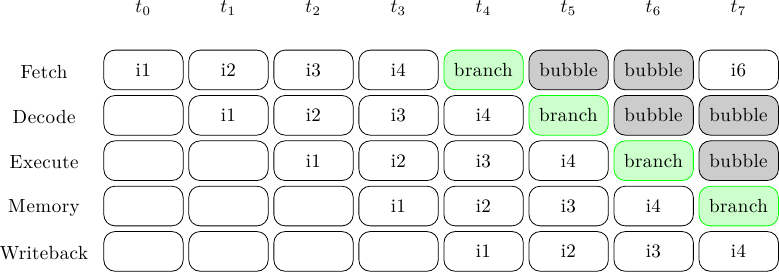

Processori superscalari out-of-order: Branch prediction (parte prima)

Dopo una lunghissima pausa (causa tapeout) eccoci di nuovo qui con una nuova puntata sull'architettura…

Da Interface Manager a Windows 8, dalla (s)Vista di Microsoft alla Next Generation

Post Precedente: Da Interface Manager a Windows 8, Arriva l’era dotNET Concludiamo il nostro viaggio attraverso…