La sensibilizzazione diventa fondamentale ed è per questo che Microsoft sarebbe pronta a rilasciare il proprio prodotto compatibile con Windows 7, nonostante quest’ultimo debba ancora entrare nella fase di Beta-testing (l’ultima versione resa disponibile per gli sviluppatori è stata presentata al PDC, ed è la pre-Beta Built 6801 bits).

Accompagnare fin dall’inizio il futuro sistema operativo con un prodotto ad hoc, per la prevenzione e la rimozione di virus e quant’altro, è importante, ma è ovvio che questo sia un problema da affrontare a 360°, comprendendo quindi anche le piattaforme precedenti e non solo targate Microsoft.

Il problema della sicurezza è quindi sentito da tutte le grandi aziende che operano nel settore; e non potrebbe essere altrimenti, in una società come quella odierna dove ogni secondo passano milioni di dati sensibili attraverso Internet e dove ogni utente risulta essere oltre che potenziale vittima anche potenziale portatore di “contagi elettronici” (i casi Sasser e Blaster insegnano).

Microsoft con l’acquisizione di Giant Software, Komodu e U-Prove ha operato scelte strategiche importanti, ma una volta entrata in competizione con gli altri grandi come Symantec, TrendMicro, F-Secure, Kaspersky, Mc-Afee ha potuto sperimentare sulla propria pelle questo nuovo tipo di minacce.

Lo scareware, così definito perché fa appunto leva sulla paura delle persone di avere la propria macchina infetta, ha infatti colpito tutti gli applicativi più famosi e si riconoscono da nomi altrettanto altisonanti come MS Antivirus, Windows Antivirus 2008 (di cui potete vedere uno screenshot) o XPert Security Suite.

Il modus operandi è più o meno sempre lo stesso.

L’utente naviga in siti tipicamente poco sicuri dove attraverso tecniche di cross-site scripting o Javascript injections viene installato il programma-client (oppure lo scarica direttamente attraverso reti P2P).

A questo punto viene eseguita una scansione fittizia del sistema, che riporterà vulnerabilità in realtà inesistenti, cui sarà possibile porre rimedio dietro pagamento di una certa somma per avere la versione “Premium” del programma incriminato.

Una tecnica subdola ma molto efficace perché non solo si basa sul timore dell’utenza ma è accompagnata anche da interfacce e loghi effettivamente molto simili agli originali, difficili quindi da riconoscere per un pubblico con una conoscenza informatica medio-bassa.

E le statistiche non fanno che confermare questa tendenza.

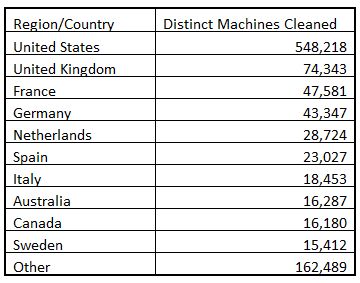

Ad oggi, soltanto Microsoft, come mostra la figura sottostante ha riportato circa un milione di macchine colpite e “ripulite” dal malware chiamato Win32/FakeSecSen e con una distribuzione, negli Stati Uniti, di circa 5 utenti ogni mille censiti.

[image courtesy of Softpedia]